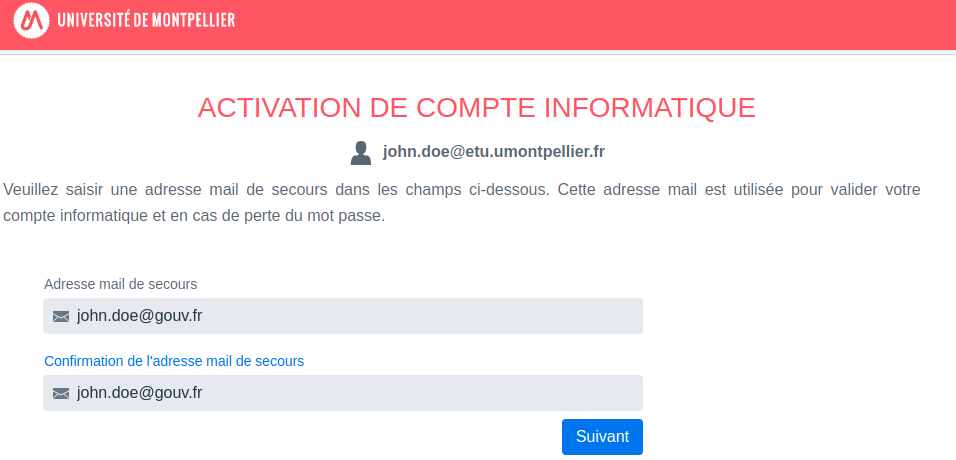

Installer et configurer son service mail professionnel : Les étapes clés pour une communication fluide et sécurisée – ACTIVE NETWARE

Sécurité informatique et messagerie pro : les bons réflexes - Appitel - Maintenance informatique à Paris et en Ile de France

Les e-mails sont de plus en plus exploités par les hackers pour mener leur cyberattaque | Les actualités du Freelance

Mail, Communication, Boîte De Réception Icône Vecteur Image.Can Également Être Utilisé Pour L'informatique Et De La Communication. Convient Pour Les Applications Mobiles, Les Applications Web Et Les Médias Imprimés. Clip Art Libres